نماذج اللغات الكبيرة تفشل في مهمة بسيطة: مطابقة عناصر HTML5 و TLDs

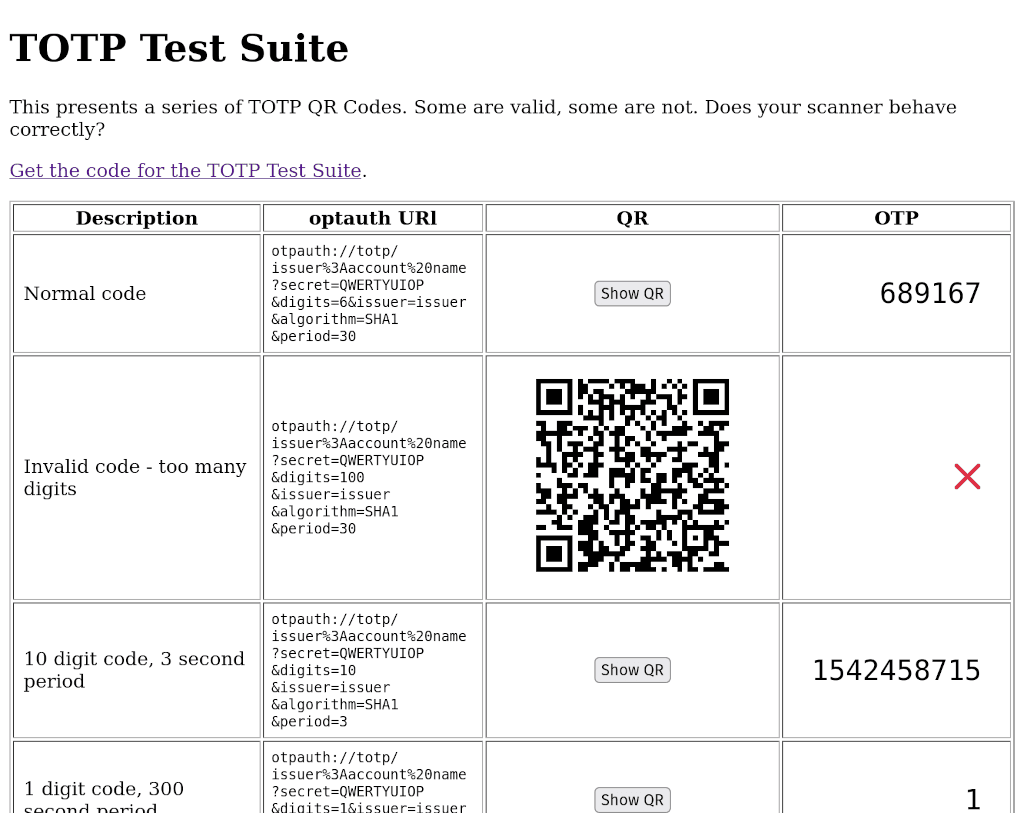

قام الكاتب باختبار ثلاثة نماذج لغوية كبيرة (LLMs) متاحة تجاريًا في مهمة تبدو بسيطة: تحديد نطاقات المستوى الأعلى (TLDs) التي تتشارك الأسماء مع عناصر HTML5 صالحة. كانت النتائج مخيبة للآمال، حيث أنتجت النماذج الثلاثة نتائج غير دقيقة أو غير كاملة، مما يبرز حدود نماذج اللغات الكبيرة الحالية حتى في المهام التي تتطلب مهارات مقارنة أساسية. يبدو أن الدقة تعتمد بشكل كبير على معرفة المستخدم بالموضوع.

اقرأ المزيد