Mise à jour du crate `image` de Rust : prise en charge de l’orientation EXIF ajoutée pour le redimensionnement des images

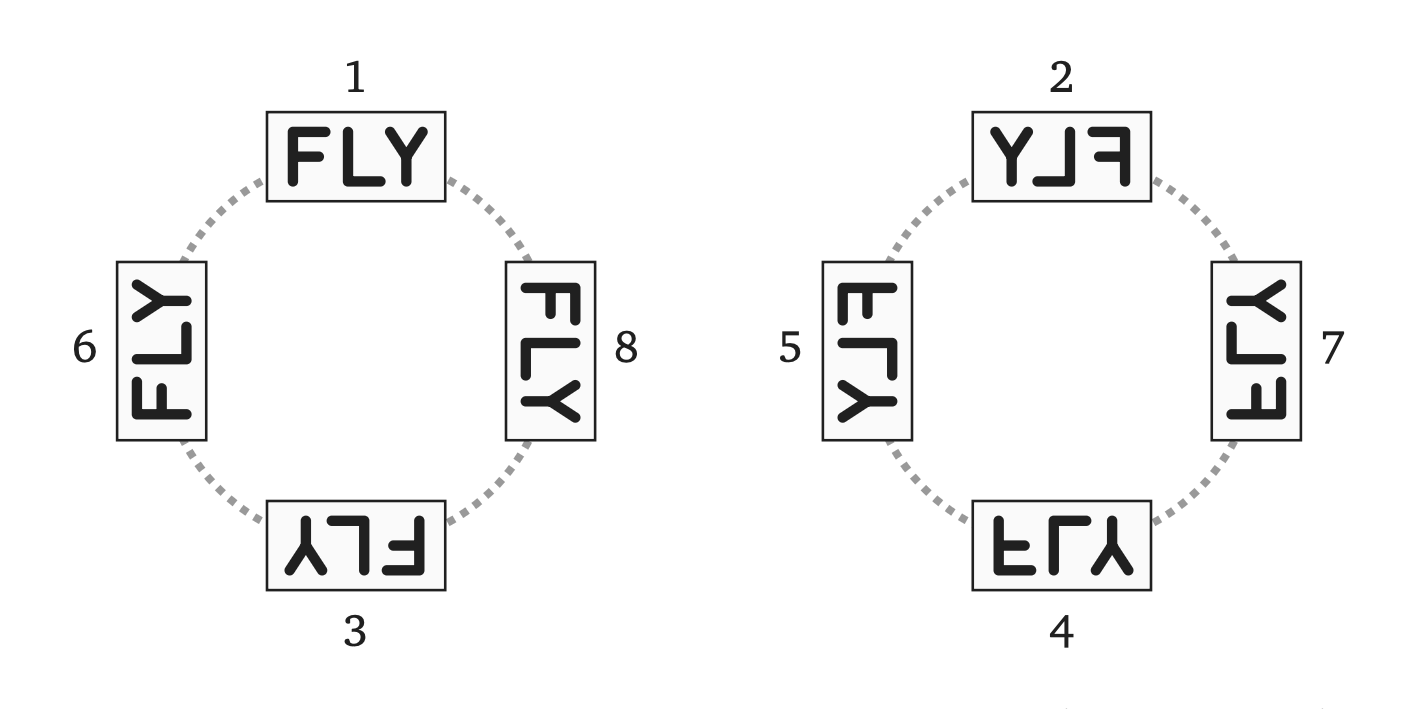

Le crate de traitement d’images `image` de Rust a publié la version v0.25.8, ajoutant la prise en charge des données d’orientation EXIF. Cela corrige un problème courant où le redimensionnement des images ignorait l’orientation, ce qui entraînait des miniatures pivotées ou inversées. La nouvelle fonction `apply_orientation` corrige l’orientation de l’image avant le redimensionnement, garantissant que la miniature correspond à l’original. Ceci est particulièrement utile lorsque vous travaillez avec des images provenant d’appareils photo et de téléphones, éliminant ainsi le problème des images mal alignées.

Lire plus