Tiefe Einblicke in das Verhalten eines Angreifers: Eine EDR-basierte Fallstudie

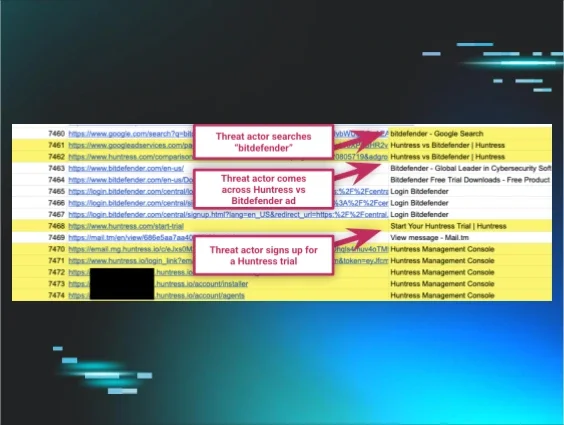

Dieser Bericht beschreibt detailliert die Analyse der Cyberaktivitäten eines Angreifers, wobei EDR-Daten verwendet wurden, um sein Verhalten zu verfolgen. Der Angreifer setzte automatisierte Workflows ein, nutzte KI-Tools zur Datengenerierung und zum Schreiben und versuchte, Tools wie Evilginx für Man-in-the-Middle-Angriffe zu verwenden. Seine Recherchen zielten auf verschiedene Sektoren ab, von Banken bis hin zu Immobilienunternehmen, wobei er mehrere Tools zur Informationsbeschaffung und Zielerkennung einsetzte, darunter Censys und BuiltWith. Darüber hinaus nutzte der Angreifer Residential-Proxy-Dienste, um seine bösartigen Aktivitäten zu verschleiern, und verwendete Google Translate für die Übersetzung von Nachrichten. Schließlich wurde der Angreifer dabei beobachtet, wie er versuchte, einen Angriff mit einem Projekt namens Voltage_Office356bot durchzuführen und dabei ein Skript verwendete, das er aus dem Blog eines bekannten Sicherheitsforschers, Dirk-Jan Mollema, bezogen hatte. Dieser Fall zeigt die Raffinesse moderner Angreifer und ihre Beherrschung verschiedener Tools und Techniken und bietet wertvolle Einblicke für die Sicherheitsabwehr.

Mehr lesen